-

Διαδίκτυο και προσωπικός διαδικτυακός χώρος

Κύρια γνωρίσματα της τεχνολογικής ανάπτυξης, η οποία επηρεάζει άμεσα την οργάνωση και λειτουργία της κοινωνίας είναι η αντικατάσταση της παραδοσιακής αναλογικής τεχνολογίας από τη διαρκή ψηφιοποίηση των μέσων καθώς και η κατάκτηση αλλά και εξάρτηση του ανθρώπου από τους ηλεκτρονικούς υπολογιστές (computers) που έχουν πρωταγωνιστικό ρόλο πλέον όχι μόνο στη ζωή και καθημερινότητα του κάθε ατόμου ξεχωριστά, αλλά και σε ολόκληρη την κοινωνία, αφού η εμφάνισή τους εκτόξευσε σε ποσοτικά και ποιοτικά ανώτερο επίπεδο την επεξεργασία των πληροφοριών, τη μορφή των συστημάτων παραγωγής και τον τρόπο παροχής υπηρεσιών[1]. Πολύ εύστοχα ο Edwards διατύπωσε ότι η σύγχρονη κοινωνία τείνει να φθάσει στο σημείο όπου «τα πάντα θα εξαρτώνται από το λογισμικό»[2].

Η δημιουργία του διαδικτύου αποτελεί ένα από τα σημαντικότερα επιτεύγματα του ανθρώπου (κατά τον Σπυρόπουλο μετά από χρόνια θα αναφερόμαστε στην εποχή πριν το διαδίκτυο όπως στην εποχή πριν το ηλεκτρικό ρεύμα). Η σημασία του για τη διαμόρφωση ενός σύγχρονου κοινωνικού κράτους δικαίου είναι τόσο μεγάλη, ώστε θεμελιώδη δικαιώματα όπως αυτό της πληροφόρησης και της συμμετοχής στην κοινωνία της πληροφορίας, τα οποία κατοχυρώνονται συνταγματικά[3] και συγκεκριμένα στην παρ. 1 και 2 του αρθρ. 5Α Σ, κατά το οποίο: «…Καθένας έχει δικαίωμα στην πληροφόρηση, όπως νόμος ορίζει… Καθένας έχει δικαίωμα συμμετοχής στην Κοινωνία της Πληροφορίας. Η διευκόλυνση της πρόσβασης στις πληροφορίες που διακινούνται ηλεκτρονικά, καθώς και της παραγωγής, ανταλλαγής και διάδοσής τους αποτελεί υποχρέωση του Κράτους…», να μην αποκτούν το πραγματικό τους περιεχόμενο χωρίς την εξασφάλιση από μέρους του Κράτους, όλων των αναγκαίων μέσων για την εκμετάλλευση που παρέχει η χρήση του.

Ειδικά σε ό,τι αφορά τις υπηρεσίες επικοινωνίας (e-mail, κοινωνικά δίκτυα κ.λπ.) καθώς και τις τραπεζικές υπηρεσίες μέσω διαδικτύου (web banking), τα συστήματα νεφελοειδούς αποθήκευσης (cloud – computing) κ.λπ., είναι προφανής πλέον η έννοια ενός προσωπικού χώρου (personal place) στο διαδίκτυο στον οποίο τα δεδομένα του κατόχου – χρήστη θα είναι ασφαλή υπό τις εκφάνσεις της εμπιστευτικότητας, της διαθεσιμότητας και της ακεραιότητάς τους. Στον χώρο αυτόν απαιτούνται στοιχεία αυθεντικoποίησης (authorization/authedication) όπως όνομα χρήστη, κωδικός κ.λπ. προκειμένου ο χρήστης να έχει πρόσβαση. Τα στοιχεία αυτά αποτελούν ουσιαστικά την ταυτότητά του για την είσοδο στο συγκεκριμένο χώρο και είναι αυτά τα στοιχεία τα οποία ακόμα και σήμερα hackers προσπαθούν να ανακαλύψουν προκειμένου να έχουν πρόσβαση στον προσωπικό χώρο των χρηστών του διαδικτύου. Ο τρόπος είναι στους περισσότερους από εμάς γνωστός. Σχεδόν καθημερινά λαμβάνουμε e-mails τα οποία μας πληροφορούν ότι δήθεν έχουμε κάποιον λογαριασμό με «μπλοκαρισμένα» χρήματα σε κάποια μακρινή χώρα και προκειμένου να έλθουν στην κατοχή μας να αποστείλουμε σε κάποιον αυτά τα στοιχεία αυθεντικοποίησης λογαριασμού μας ή άλλα προσωπικά στοιχεία.

Οι δράστες της «κλοπής ταυτότητας», όπως ονομάζεται η απόσπαση των στοιχείων αυθεντικοποίησης, έχουν αναπτύξει συγκεκριμένο modus operandi, το οποίο θα προσεγγίσουμε κατωτέρω.

- Modus operandi στην «κλοπή ταυτότητας» – Phishing και pharming

2.1 “Phishing”

Η πιο διαδεδομένη μέθοδος κλοπής ταυτότητας (identity theft) είναι το “phishing”. Ο δράστης εμφανίζεται ως ένα φαινομενικά έμπιστο πρόσωπο (με e-mail ή κάποιο άλλο στιγμιαίο μήνυμα) και προσπαθεί να παραπλανήσει το θύμα προκειμένου να αποσπάσει τα ως άνω στοιχεία. Ειδικότερα, ως “phishing” χαρακτηρίζεται η αποστολή ηλεκτρονικών μηνυμάτων (e-mails) που σκοπό έχουν να προκαλέσουν την κλοπή εμπιστευτικών στοιχείων που ανήκουν στον παραλήπτη του ηλεκτρονικού μηνύματος. Τα ηλεκτρονικά αυτά μηνύματα δίνουν την εντύπωση πως προέρχονται από κάποιο οικείο πρόσωπο και ζητούν από τον παραλήπτη με διάφορες δικαιολογίες και προφάσεις την αποκάλυψη ευαίσθητων δεδομένων, π.χ. τον αριθμό τραπεζικού λογαριασμού του, τον προσωπικό αριθμό αναγνώρισης (PIN). Αν ο ανυποψίαστος παραλήπτης αποκαλύψει τις πληροφορίες αυτές, οι δράστες (“Phishers”) “εισβάλλουν” άμεσα στο λογαριασμό του, όπου μπορεί να καταστρέψουν δεδομένα, να προβούν σε συναλλαγές εις βάρος του κατόχου του λογαριασμού κ.λπ.

H έκφραση “phishing” προέρχεται από την συνήθεια των hackers να χαρακτηρίζουν τους ηλεκτρονικούς τόπους στους οποίους έχουν πρόσβαση “phish”[4], λέξη που έχει μάλλον σχέση με τη λέξη “fish” που σημαίνει «ψάρι» λόγω του ότι οι δράστες προσπαθούν να «ψαρέψουν» (να κοροϊδέψουν δηλαδή) τους χρήστες και να τους αποσπάσουν τα στοιχεία αυθεντικοποίησής τους σε κάποιον λογαριασμό – γράφεται, δε, με “ph” αντί για “f” λόγω του ιδιαίτερου τρόπου γραφής των hackers[5].

Μορφή “phishing” είναι και οι ηλεκτρονικές επιστολές επικοινωνίας που εντάσσονται στις κατηγορίες που ονομάζονται «νιγηριανή απάτη» ή «ισπανικό λόττο». Στην κατηγορία «νιγηριανή απάτη» συνήθως ο αποστολές του παραπλανητικού μηνύματος είναι κάποιος γνωστός του παραλήπτη, ο οποίος προφασίζεται ότι λόγω κάποιου προβλήματος έχει μείνει χωρίς χρήματα στη Νιγηρία ή σε κάποια άλλη αφρικανική συνήθως χώρα και ζητάει την οικονομική μας βοήθεια είτε με την αποστολή χρημάτων είτε με την αποκάλυψη σε αυτόν των κωδικών της πιστωτικής μας κάρτας ή του web banking. Στην περίπτωση της πρακτικής «ισπανικό λόττο» ο παραλήπτης του παραπλανητικού μηνύματος ενημερώνεται ότι δήθεν έχει κερδίσει κάποιον διαγωνισμό με χρηματικό έπαθλο ή ότι έχει περιέλθει σε αυτόν κάποια κληρονομιά κ.λπ. Με τη δικαιολογία αυτή οι δράστες ζητούν από τον παραλήπτη να τους αποστείλει τα στοιχεία της ηλεκτρονικής ταυτότητάς του.

Πολύ πρόσφατα, η “Google” ανακοίνωσε πως σταμάτησε μια απάτη με “phishing emails” που «στόχευσε» περίπου ένα εκατομμύριο χρήστες. Σύμφωνα με το BBC, στη συγκεκριμένη απάτη οι δράστες έστειλαν “phishing emails” στους «στόχους»-παραλήπτες, τα οποία ανέφεραν ότι προέρχονταν από το “Google Docs”, που αποτελεί μια υπηρεσία διαμοιρασμού και διαχείρισης εγγράφων “online”. Οι ανυποψίαστοι χρήστες που ακολουθούσαν τις «οδηγίες» που αναγράφονταν στο συγκεκριμένο “phishing email” διέτρεχαν τον κίνδυνο να το στείλουν σε όλους όσους είχαν στη λίστα διευθύνσεών τους και με τον τρόπο αυτό οι δράστες αποκτούσαν πρόσβαση σε εμπιστευτικά στοιχεία των παραληπτών των “phishing emails”. Η “Google” ανακοίνωσε ότι περιόρισε την εξάπλωση της απάτης αυτής μέσα σε μία ώρα από την εκδήλωσή της. Παρ’ όλα αυτά, οι δράστες απέκτησαν πρόσβαση σε στοιχεία πολυάριθμων χρηστών, χωρίς πάντως να γίνει γνωστή η έκταση της υποκλοπής. Σε ανακοίνωση της η “Google” ανέφερε ότι οι έρευνές της έδειξαν πως δεν εκτέθηκαν άλλα δεδομένα και ότι εξαπατήθηκε λιγότερο από το 0,1% των χρηστών της[6].

2.2 “Pharming”

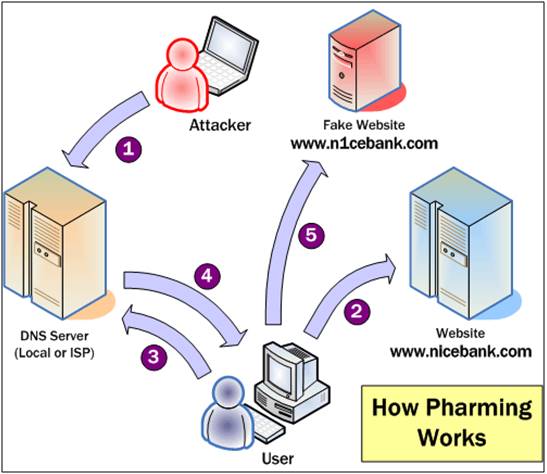

“Pharming” είναι η εκμετάλλευση του τρωτού ενός DNS (Domain Name System) server software που επιτρέπει σε κάποιον να ανακατευθύνει τους επισκέπτες ενός website σε άλλο website. Ένα ειδικό πρόγραμμα εκμεταλλεύεται κενά ασφαλείας του συστήματος, διεισδύει στον υπολογιστή του θύματος και το επηρεάζει κατά τέτοιο τρόπο, ώστε, ακόμα κι αν ο χρήστης πληκτρολογεί τη σωστή διεύθυνση του διαδικτυακού τόπου που θέλει να επισκεφθεί, θεωρώντας πως βρίσκεται σε ασφαλή χώρο, ο συγκεκριμένος υπολογιστής τον “οδηγεί” μόνο σε πλαστές ιστοσελίδες, δηλαδή ο δράστης τροποποιεί το Domain Name Code με αποτέλεσμα οι χρήστες που αναζητούν μια ιστοσελίδα με αλλοιωμένη την αριθμητική της διεύθυνση (numerical address) να κατευθύνονται αυτόματα σε άλλη ιστοσελίδα[7]. Η τεχνική του “pharming” αποτελεί μέθοδο εξαπάτησης μέσω του διαδικτύου η οποία ουσιαστικά περιλαμβάνει και “phising”, αφού ο δράστης στοχεύει στην απόκτηση των στοιχείων αυθεντικοποίησης του θύματος όχι με αποστολή από το ίδιο το θύμα αλλά παραπλανώντας το θύμα ότι ασφαλώς χρησιμοποιεί τα στοιχεία του στη σωστή ιστοσελίδα – ωστόσο, η ψεύτικη ιστοσελίδα στην οποία έχει ανακατευθυνθεί το θύμα λειτουργεί προκειμένου να συλλέγει τα στοιχεία αυθεντικοποίησης για λογαριασμό των hackers.

Η «άλλη» αυτή ψεύτικη ιστοσελίδα κάποιες φορές μπορεί να γίνει αντιληπτή από τους χρήστες – υποψήφια θύματα καθώς ενδεχομένως να παρουσιάζει κάποιες μικρές αλλαγές σε σχέση με την σωστή ιστοσελίδα σε επίπεδο κειμένων, γραφικών κ.λπ. ή και ενδεχομένως κάποια ορθογραφικά ή άλλα λάθη. Βέβαια, υπάρχουν και ιστοσελίδες οι οποίες αποτελούν εξαιρετικές απομιμήσεις των πραγματικών ιστοσελίδων – σε αυτές τις περιπτώσεις είναι πολύ δύσκολο για τον χρήστη να ξεχωρίσει αν πραγματικά χρησιμοποιεί τα στοιχεία του στη σωστή ιστοσελίδα ή όχι.

Σε ό,τι αφορά την γλωσσική προσέγγιση της λέξης, ισχύει ότι και ανωτέρω σχετικά με την χρήση του γράμματος “f” από τους hackers. Άρα ουσιαστικά αναφερόμαστε στη λέξη “farming”, σκεπτόμενοι ότι οι δράστες μέσω των ειδικών προγραμμάτων ουσιαστικά κλείνουν σε μια «φάρμα» («μαντρώνουν»), δηλαδή στην ψεύτικη ιστοσελίδα τους χρήστες.

Βλ. και Chaudhari Nilesh, “Pharming on the Net”, March 2006, , 20-1-2013.Φωτογραφία από: Digital Tattoo – The University of British Columbia

2.3. Διαφοροποίηση “phishing” και “pharming” σε επίπεδο πρακτικών hacking

Σύμφωνα με τον Σπυρόπουλο[8], υπάρχουν δύο είδη πρακτικών τα οποία χρησιμοποιούν οι hackers, οι εξωπρογραμματιστικές και οι γνήσιες πρακτικές. Στις εξωπρογραμματιστικές πρακτικές οι δράστες δεν χρησιμοποιούν κάποιο λογισμικό ή πρόγραμμα το οποίο επηρεάζει τη λειτουργία του πληροφοριακού συστήματος, σε αντίθεση με τις γνήσιες πρακτικές, οι οποίες αλλάζουν τη λειτουργία του πληροφοριακού συστήματος. Με βάση τα ανωτέρω, το phising κατατάσσεται στις εξωπρογραμματιστικές πρακτικές καθώς μόνη η αποστολή ενός mail δεν επηρεάζει τη λειτουργία του συστήματος. Από την άλλη πλευρά, στην περίπτωση του pharming, με τη χρήση προγραμμάτων / ιών κ.λπ. κάνουν το πληροφοριακό σύστημα να οδηγεί σε άλλη ιστοσελίδα από αυτής την οποία θέλει να περιηγηθεί ο χρήστης. Η διάκριση αυτή θεωρώ ότι είναι σημαντική καθώς οι τρόποι αντιμετώπισης είναι διαφορετικοί για τις δύο αυτές περιπτώσεις κλοπής ταυτότητας, λόγω της διαφορετικής φύσης τους.

- Προστασία για τον χρήστη

Οι νέες τεχνολογίες και το διαδίκτυο ειδικότερα είναι αδιαμφισβήτητα κατ’ αρχήν ένα «εργαλείο», με το οποίο ο χρήστης διευρύνει τους ορίζοντές του, προοδεύει, ανταλλάσσει ιδέες, απόψεις με χρήστες από όλο τον κόσμο, ψυχαγωγείται, ενημερώνεται, συλλέγει και επεξεργάζεται πληροφορίες, προβαίνει σε ηλεκτρονική αγορά προϊόντων και υπηρεσιών εύκολα και γρήγορα, το διαδίκτυο δηλαδή είναι ένας μαγικός κόσμος που κυριαρχεί στην εποχή μας. Ωστόσο, η χρήση του προϋποθέτει την ανάλογη προσοχή την οποία πρέπει να δείχνουμε ούτως ή άλλως σε οποιαδήποτε συναλλαγή μας. Η ιδιαιτερότητα του modus operandi των δραστών του phishing και του pharming για την κλοπή ταυτότητας επιτάσσει συγκεκριμένες πρακτικές, ενδεικτικά κάποιες από αυτές προτείνονται κατωτέρω.

Ενδεικτικά, οι χρήστες του διαδικτύου, προκειμένου να ελαχιστοποιήσουν τις πιθανότητες να πέσουν θύματα phishing ή pharming, θα πρέπει:

- να ενημερώνουν τακτικά τα προγράμματα πλοήγησης και το λειτουργικό σύστημα των ηλεκτρονικών συσκευών μέσω των οποίων έχουν πρόσβαση στο διαδίκτυο,

- να εγκαθιστούν στον ηλεκτρονικό τους υπολογιστή επικαιροποιημένα λογισμικά προστασίας από ιούς, αλλά και πρόσθετο λογισμικό ασφαλείας (antivirus, antispyware) καθώς και προγράμματα – «τείχη ασφαλείας» (firewall) που ελέγχουν εισερχόμενες και εξερχόμενες πληροφορίες από τον υπολογιστή και προλαβαίνουν ιούς και ανεπιθύμητες εφαρμογές των οποίων η εγκατάσταση δεν γίνεται συνειδητά,

- να ελέγχουν, πριν από κάθε ηλεκτρονική συναλλαγή, ότι η ηλεκτρονική διεύθυνση στην οποία βρίσκονται αρχίζει με “https://” και όχι απλά “http://”, ώστε να διασφαλίζουν ότι χρησιμοποιούν ασφαλή σύνδεση “web (http secure)”,

- να αποφεύγουν να πραγματοποιούν οικονομικές συναλλαγές μέσω διαδικτύου από “Internet café”, δημόσιες βιβλιοθήκες ή ανοικτά και κοινόχρηστα δίκτυα και άλλους χώρους στους οποίους πολλοί χρήστες έχουν πρόσβαση στο δίκτυο,

- να μην αγοράζουν προϊόντα που διαφημίζονται σε “spam email” ούτε να πλοηγούνται στα “links” που περιέχονται σε αυτά, καθώς τα περισσότερα από αυτά είναι απάτες,

- να μην ανοίγουν τα ηλεκτρονικά μηνύματα (e-mails) για την προέλευση ή τον αποστολέα των οποίων δεν είναι βέβαιοι. Ιδιαίτερα επικίνδυνα είναι τα ηλεκτρονικά μηνύματα άγνωστης προέλευσης που περιέχουν συνημμένα αρχεία με κατάληξη .exe, .pif, ή.vbs.[9],

- να μην απαντούν σε ηλεκτρονικά μηνύματα μέσω των οποίων ζητούνται προσωπικά τους στοιχεία ούτε να στέλνουν προσωπικά τους στοιχεία ή στοιχεία των συναλλαγών τους μέσω μίας κοινής διεύθυνσης ηλεκτρονικού ταχυδρομείου (webmail), διότι είναι εύκολη η υποκλοπή των στοιχείων από τρίτα, μη εξουσιοδοτημένα άτομα.

- να εμπιστεύονται παρόχους υπηρεσιών οι οποίοι χρησιμοποιούν για την αυθεντικοποίηση των χρηστών βιομετρικά δεδομένα (π.χ. δακτυλικό αποτύπωμα κ.λπ.) εφόσον βέβαια έχουν ελέγξει κατά το δυνατόν τον τρόπο χρήσης των δεδομένων αυτών καθώς και τους παρόχους που καταφεύγουν στις πρακτικές διπλής αυθεντικοποίησης (π.χ. όνομα χρήστη και κωδικός και σε δεύτερο επίπεδο νέος προσωρινός κωδικός ο οποίος αποστέλλεται με sms στο κινητό τηλέφωνο του χρήστη).

Ευαγγελία Ανδρουλάκη

Δικηγόρος, Εγκληματολόγος, ΜΔΕ Εγκληματολογίας

[1] Γέροντας Απ., Πληροφορική και Δίκαιο (Συλλογή Μελετών), Αθήνα, Αντ. Ν. Σάκκουλας, 1991, σελ. 15 επ.

[2] Edwards O., “Hackers from hell”, Forbes, 1995, p. 182.

[3] Κασιμάτης Γ., Το Σύνταγμα της Ελλάδας και η Ευρωπαική Σύμβαση Δικαιωμάτων του Ανθρώπου, Αθήνα – Κομοτηνή, Αντ. Ν. Σάκκουλας, 2001, σελ. 23.

[4] CPNI (Centre for the Protection of National Infrastructure), “PHISHING AND PHARMING: A GUIDE TO UNDERSTANDING AND MANAGING THE RISKS”, July 2010, 20-1-2013.

[5] Βλ. Σπυρόπουλος Φ., Χωρίς δικαίωμα πρόσβαση σε ηλεκτρονικά συστήματα πληροφοριών, σειρά ΠΟΙΝΙΚΑ, αρ. 86, εκδ. Αντ. Ν. Σάκκουλα, Αθήνα, 2016, σελ. 99.

[6] Naftemporiki.gr, “Μαζική απάτη με phishing στο Google Docs, με ένα εκατομμύριο χρήστες-στόχους”, 04 Μαΐου 2017,

[7] Srivasta Tushar Vishesh, “Phishing and Pharming – The deadly duo”, Sans Institute Reading Room site, January 2007, 20-1-13, p. 18-19.

[8] Βλ. Σπυρόπουλος Φ., Χωρίς δικαίωμα πρόσβαση σε ηλεκτρονικά συστήματα πληροφοριών, σειρά ΠΟΙΝΙΚΑ, αρ. 86, εκδ. Αντ. Ν. Σάκκουλα, Αθήνα, 2016, σελ. 99.

[9] Ελληνική Αστυνομία, Ασφαλή πρόσβαση στο διαδίκτυο – Συμβουλές για ασφαλείς οικονομικές συναλλαγές, 1-2-2013

Πηγή: crimetimes

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Ευαίσθητο περιεχόμενο

Διαδίκτυο και προσωπικός διαδικτυακός χώρος

Διαδίκτυο και προσωπικός διαδικτυακός χώρος